- Einstieg

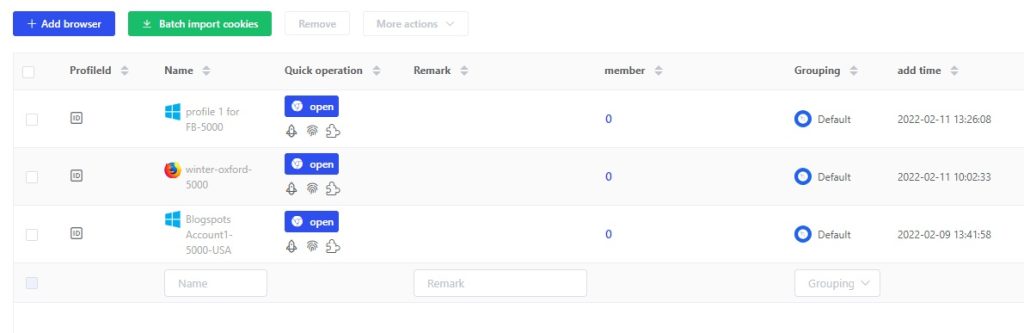

- Browserkonfiguration

- Proxy Einstellungen

- Erweiterte Einstellung

- Videoanleitung

- FAQ

- API

WebRTC gibt echte IP-Adresse preis

WebRTC (WEB Real-Time Communication) ermöglicht Sprach- oder Videogespräche in Echtzeit im Browser, ohne zusätzliche Browsererweiterungen hinzuzufügen. Einschließlich Chrome, Firefox, Opera und Safari, und es wird auch auf dem mobilen Endgerät unterstützt. Obwohl diese Funktion für einige Benutzer nützlich sein kann, stellt sie eine Bedrohung für jeden dar, der VPN verwendet. Das Schlimme an der Schwachstelle von webrtc ist, dass selbst wenn Sie einen VPN-Proxy verwenden, um im Internet zu surfen, Ihre echte IP-Adresse preisgegeben wird.

WebRTC-Schwachstellenprinzip

Die Schwachstelle von webrtc wurde Anfang 2015 entdeckt. Durch diese Schwachstelle kann der Website-Administrator die echte IP-Adresse des Benutzers über webrtc leicht sehen, selbst wenn der Benutzer VPN verwendet, um seine IP zu verbergen. Die Schwachstelle betrifft Browser, die webrtc unterstützen, einschließlich Chrome- und Firefox-Browser.

WebRTC verwendet STUN (Session Traversal Utilities for NAT), Turn, Ice und andere Protokollstacks, um die Firewall oder NAT im VoIP-Netzwerk zu durchdringen. Wenn der Benutzer eine Anfrage an den Server sendet, gibt der Stun-Server die IP-Adresse und die LAN-Adresse des vom Benutzer verwendeten Systems zurück.

Die zurückgegebene Anfrage kann über JavaScript abgerufen werden, aber dieser Prozess liegt außerhalb des normalen XML/HTTP-Anfrageprozesses und kann daher nicht in der Entwicklerkonsole angezeigt werden. Das bedeutet, dass die einzige Voraussetzung für diese Schwachstelle darin besteht, dass der Browser WebRTC und JavaScript unterstützt.

Überprüfen Sie, ob Ihr Browser IP offenlegt

① VPN-Proxy verbinden

② Besuchen Sie https://ip.voidsec.com

Wenn Sie die öffentliche IP-Adresse im WebRTC-Bereich sehen, haben Sie Ihre Identitätsinformationen preisgegeben.

Vorbeugungsmaßnahmen gegen WebRTC-Schwachstellen

Wenn Benutzer ihre echte IP-Adresse nicht offenlegen möchten, können sie die Offenlegung der echten IP-Adresse verhindern, indem sie WebRTC deaktivieren.

Chrome-Installationserweiterung deaktiviert

Installieren Sie die Erweiterung [WebRTC Leak Prevent]

Setzen Sie die Option [IP-Handling-Richtlinie] auf [Disable Non-Proxy UDP (Proxy erzwingen)]

Klicken Sie zum Übernehmen auf [Einstellungen anwenden]

Firefox-Konfigurationsänderung deaktiviert

Geben Sie „about:config“ in die Adressleiste des Browsers ein und drücken Sie die Eingabetaste

Suchen Sie im Feld "media.peerconnection.enabled"

Doppelklicken Sie auf die Einstellung "media.peerconnection.enabled", um ihren Wert auf "false" zu ändern

Mehr Datenschutz-Erkennungs-Website

IP-Leaks erkennen: https://ipleak.net

Erkennen Sie WebRTC-Lecks: https://diafygi.github.io/webrtc-ips/< /a>

Erkennen Sie WebRTC-Lecks: https://www.expressvpn.com/webrtc-leak- testen

Erkennen Sie WebRTC-Lecks: https://www.privacytools.io/webrtc.html

Erkennung von Geräteinformationen: https://do-know.com/privacy-test.html

WebRTC-Schwachstellenerkennung: https://www.perfect-privacy.com/webrtc -leaktest/

Erkennung von Browserlecks: https://browserleaks.com/webrtc

kostenlose Testversion erhalten

Wir bieten allen neuen Benutzern eine kostenlose 3-Tage-Testversion an

Keine Funktionseinschränkungen