- Empezando

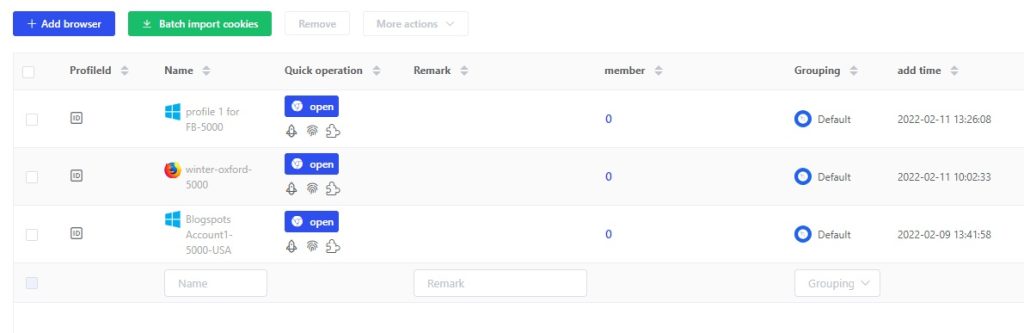

- Configuración del navegador

- Configuración del proxy

- Configuración avanzada

- Videotutorial

- Preguntas más frecuentes

- API

WebRTC divulga la dirección IP real

WebRTC (WEB Real-Time Communication) permite conversaciones de voz o video en tiempo real en el navegador sin agregar extensiones de navegador adicionales. Incluye Chrome, Firefox, Opera y Safari, y también es compatible con el terminal móvil. Aunque esta característica puede ser útil para algunos usuarios, representa una amenaza para cualquiera que use una VPN. Lo terrible de la vulnerabilidad de webrtc es que incluso si usa un proxy VPN para navegar por Internet, seguirá exponiendo su dirección IP real.

WebRTC principio de vulnerabilidad

La vulnerabilidad de webrtc se descubrió a principios de 2015. A través de esta vulnerabilidad, el administrador del sitio web puede ver fácilmente la dirección IP real del usuario a través de webrtc, incluso si el usuario usa VPN para ocultar su IP. La vulnerabilidad afecta a los navegadores compatibles con webrtc, incluidos los navegadores Chrome y Firefox.

WebRTC usa STUN (Session Traversal Utilities for NAT), turn, ice y otras pilas de protocolos para penetrar el firewall o NAT en la red VoIP. Cuando el usuario envía una solicitud al servidor, el servidor de aturdimiento devolverá la dirección IP y la dirección LAN del sistema utilizado por el usuario.

La solicitud devuelta se puede obtener a través de JavaScript, pero este proceso está fuera del proceso normal de solicitud XML/HTTP, por lo que no se puede ver en la consola del desarrollador. Esto significa que el único requisito de esta vulnerabilidad es que el navegador sea compatible con WebRTC y JavaScript.

Compruebe si su navegador expone IP

① Conectar proxy VPN

② Visite https://ip.voidsec.com

Si ve la dirección IP pública en la sección WebRTC, ha expuesto su información de identidad.

Medidas de prevención de vulnerabilidades de WebRTC

Para los usuarios, si no desean revelar su dirección IP real, pueden evitar la divulgación de la dirección IP real al deshabilitar WebRTC.

Extensión de instalación de Chrome inhabilitada

Instalar la extensión [WebRTC Leak Prevent]

Establezca la opción [Política de manejo de IP] en [deshabilitar UDP sin proxy (forzar proxy)]

Haga clic en [Aplicar configuración] para aplicar

Modificar configuración de Firefox deshabilitado

Ingrese "about:config" en la barra de direcciones del navegador y presione enter

Busca en el campo "media.peerconnection.enabled"

Haga doble clic en la preferencia "media.peerconnection.enabled" para cambiar su valor a "false"

Más sitio web de detección de privacidad

Detectar fugas de IP: https://ipleak.net

Detectar fugas de WebRTC: https://diafygi.github.io/webrtc-ips/< /a>

Detectar fugas de WebRTC: https://www.expressvpn.com/webrtc-leak- prueba

Detectar fugas de WebRTC: https://www.privacytools.io/webrtc.html

Detección de información del equipo: https://do-know.com/privacy-test.html

Detección de vulnerabilidadWebRTC: https://www.perfect-privacy.com/webrtc -prueba de fugas/

Detección de fugas del navegador: https://browserleaks.com/webrtc

obtenga una prueba gratuita

Ofrecemos una prueba gratuita de 3 días para todos los usuarios nuevos

Sin limitaciones en las funciones