- Commencer

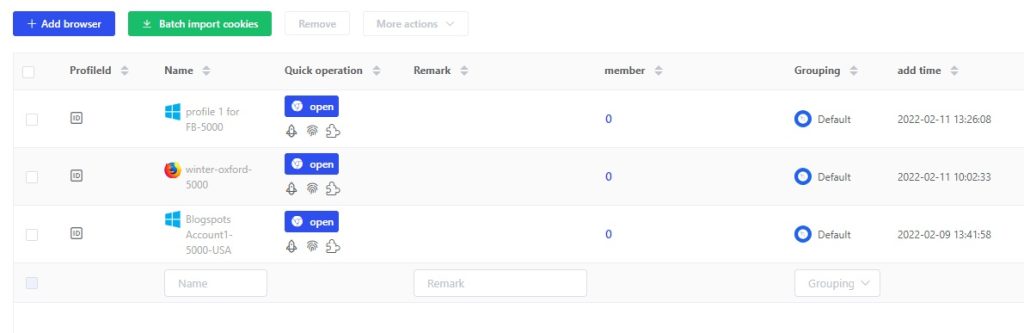

- Configuration du navigateur

- Paramètre proxy

- Paramètre avancé

- Didacticiel vidéo

- FAQ

- API

Paramètre d'empreinte SSL

Qu'est-ce qu'une empreinte SSL ?

On peut dire que chaque navigateur a généralement une empreinte SSL fixe. Pour les utilisateurs généraux, tant que l'état par défaut est suffisant, la valeur par défaut est l'empreinte SSL par défaut du navigateur Google Chrome.

Vous pouvez principalement définir le nombre et l'ordre des suites de chiffrement, qui peuvent résister à certains sites Web qui utilisent la méthode JA3 pour détecter les empreintes SSL. Généralement, chaque navigateur a une empreinte SSL relativement fixe. Dans le cadre de projets multi-comptes ou anti-associations, le changement de l'empreinte SSL peut jouer un certain rôle. Cependant, si vous ne savez pas ce qu'est une empreinte SSL, il est recommandé de ne pas jouer avec, car cela pourrait être contre-productif.

La méthode JA3 est utilisée pour collecter les valeurs décimales des octets des champs suivants dans le paquet Hello du client : version, chiffrements acceptés, liste des extensions, courbe elliptique et format de courbe elliptique. Ensuite, séparez chaque champ avec "," et les valeurs de chaque champ avec "-", en concaténant les valeurs ensemble dans l'ordre.

JA3 est une méthode de création d'empreintes client SSL/TLS qui devrait être facile à générer sur n'importe quelle plate-forme et facilement partagée à des fins de renseignement sur les menaces.

Exemple de paquet hello client affiché dans Wireshark

L'ordre des champs est le suivant :

TLSVersion, Ciphers, Extensions, EllipticCurves, EllipticCurvePointFormats

exemple :

769,47–53–5–10–49161–49162–49171–49172–50–56–19–4,0–10–11,23–24–25,0< /p>

S'il n'y a pas d'extensions TLS dans le Client Hello, ces champs seront laissés vides.

769,4–5–10–9–100–98–3–6–19–18–99,

Ces chaînes sont ensuite hachées en MD5 pour générer une empreinte digitale de 32 caractères facile à utiliser et à partager. Il s'agit de l'empreinte digitale du client TLS JA3.

769,47–53–5–10–49161–49162–49171–49172–50–56–19–4,0–10–11,23–24–25,0 → ada70206e40642a3e4461f35503241d5769,4– 5–10–9– 100–98–3–6–19–18–99, → de350869b8c85de67a350c8d186f11e6

Nous devons également introduire du code pour tenir compte de GREASE (Generate Random Extensions And Sustain Extensibility) de Google, comme décrit ici. En fait, Google utilise ce mécanisme pour prévenir les défaillances d'évolutivité dans l'écosystème TLS. Cependant, JA3 ignore entièrement ces valeurs pour s'assurer que les programmes utilisant GREASE peuvent toujours être identifiés avec un seul hachage JA3.

Sites Web pouvant être utilisés pour l'empreinte SSL :

Conclusion

JA3 et JA3S sont une méthode d'analyse de la sécurité basée sur l'empreinte TLS. Les empreintes digitales JA3 peuvent indiquer comment les applications clientes communiquent via TLS, et les empreintes digitales JA3 peuvent indiquer les réponses du serveur. Si les deux sont combinés, ils génèrent essentiellement une empreinte de la négociation cryptographique entre le client et le serveur. Bien que les méthodes de détection basées sur TLS ne soient pas nécessairement une panacée ou un mappage garanti aux applications clientes, elles sont toujours l'axe de l'analyse de la sécurité.

Lalicat navigateur anti-empreintes digitales conçoit une méthode personnalisée SSL, principalement pour modifier l'empreinte JA3 du navigateur virtuel, qui n'est pas exhaustif, mais aussi très simple et efficace. L'espoir peut aider certains utilisateurs qui recherchent le perfectionnisme.

obtenir un essai gratuit

Nous offrons un essai gratuit de 3 jours pour tous les nouveaux utilisateurs

Aucune limitation dans les fonctionnalités