- 入門

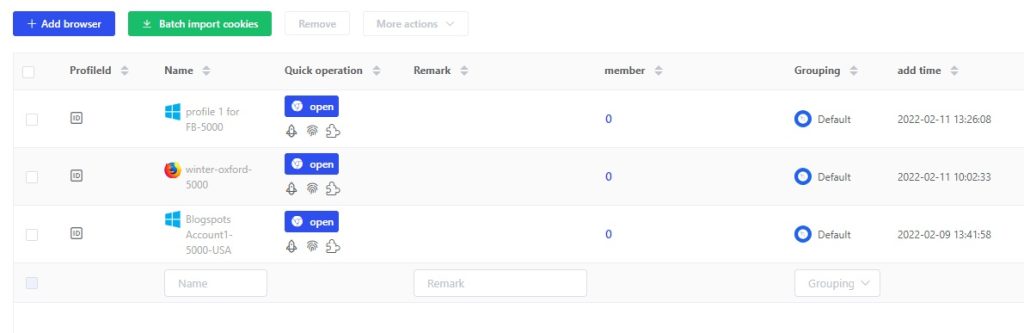

- ブラウザ構成

- プロキシ設定

- 詳細設定

- ビデオチュートリアル

- よくある質問

- API

SSL フィンガープリント設定

SSLフィンガープリントとは一般的に各ブラウザには固定のSSLフィンガープリントがあると言えます。一般ユーザーの場合、デフォルトの状態で十分であれば、デフォルトは Google chrome ブラウザーのデフォルトの SSL フィンガープリントです。

主に、暗号スイートの数と順序を設定できます。これにより、JA3 メソッドを使用して SSL フィンガープリントを検出する一部の Web サイトに抵抗できます。一般に、各ブラウザには比較的固定された SSL フィンガープリントがあります。マルチアカウントまたはアンチアソシエーション プロジェクトを行う場合、SSL フィンガープリントの変更が特定の役割を果たす場合があります。ただし、SSL フィンガープリントが何であるかわからない場合でも、逆効果になる可能性があるため、いじらないことをお勧めします。

SSL フィンガープリントの設定

JA3 メソッドは、クライアントの Hello パケットの次のフィールドのバイトの 10 進値を収集するために使用されます: バージョン、受け入れられた暗号、拡張子のリスト、楕円曲線、および楕円曲線形式。次に、各フィールドを「,」で区切り、各フィールドの値を「-」で区切り、値を順番に連結します。

JA3 TLS プロトコル

JA3 は、どのプラットフォームでも簡単に生成でき、脅威インテリジェンスの目的で簡単に共有できる SSL/TLS クライアント フィンガープリントを作成する方法です。

SSL の仕組み

Wireshark で表示されたクライアントの hello パケットの例

フィールドの順序は次のとおりです。

TLSVersion、Ciphers、Extensions、EllipticCurves、EllipticCurvePointFormats

例:

769,47–53–5–10–49161–49162–49171–49172–50–56–19–4,0–10–11,23–24–25,0

Client Hello に TLS 拡張がない場合、これらのフィールドは空白のままになります。

769,4–5–10–9–100–98–3–6–19–18–99,

これらの文字列は MD5 ハッシュされ、使いやすく共有しやすい 32 文字のフィンガープリントが生成されます。これは、JA3 TLS クライアントのフィンガープリントです。

769,47–53–5–10–49161–49162–49171–49172–50–56–19–4,0–10–11,23–24–25,0 → ada70206e40642a3e4461f35503241d5769,4–5–10–9– 100–98–3–6–19–18–99, → de350869b8c85de67a350c8d186f11e6

ここで説明されているように、Google の GREASE (Generate Random Extensions And Sustain Extensibility) を説明するために、いくつかのコードを導入する必要もあります。実際、Google はこのメカニズムを使用して、TLS エコシステムでのスケーラビリティの障害を防止しています。ただし、JA3 はこれらの値を完全に無視して、GREASE を使用するプログラムを単一の JA3 ハッシュでフィンガープリントできるようにします。

SSL フィンガープリンティングに使用できる Web サイト:

https://browserleaks.com/ssl

結論

JA3 および JA3S は、TLS フィンガープリントに基づくセキュリティ分析方法です。 JA3 フィンガープリントはクライアント アプリケーションが TLS を介して通信する方法を示すことができ、JA3 フィンガープリントはサーバーの応答を示すことができます。この 2 つを組み合わせると、基本的にクライアントとサーバー間の暗号ネゴシエーションのフィンガープリントが生成されます。 TLS ベースの検出方法は、必ずしもクライアント アプリケーションへの万能薬または保証されたマッピングではありませんが、常にセキュリティ分析の軸となります。

Lalicat アンチ フィンガー プリント ブラウザー設計 SSL カスタム メソッドは、主に仮想ブラウザーの JA3 フィンガープリントを変更します。これは包括的ではありませんが、非常にシンプルで効率的です。希望は、完璧主義を追求する一部のユーザーを助けることができます.

無料トライアルを取得

すべての新規ユーザーに3日間の無料トライアルを提供

機能に制限なし