- 入門

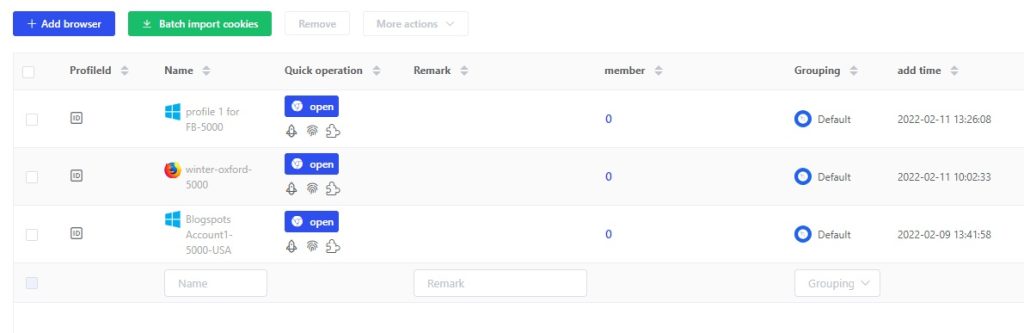

- ブラウザ構成

- プロキシ設定

- 詳細設定

- ビデオチュートリアル

- よくある質問

- API

WebRTC が実際の IP アドレスを漏らす

WebRTC (WEB Real-Time Communication) により、ブラウザ拡張機能を追加しなくても、ブラウザでリアルタイムの音声またはビデオ会話が可能になります。 Chrome、Firefox、Opera、Safariをはじめ、モバイル端末にも対応。この機能は一部のユーザーにとっては便利かもしれませんが、VPN を使用しているすべての人にとって脅威となります. webrtc の脆弱性の恐ろしい点は、VPN プロキシを使用してインターネットをサーフィンしても、実際の IP アドレスが公開されることです。

WebRTC 脆弱性の原則

webrtc の脆弱性は 2015 年初頭に発見されました。この脆弱性により、Web サイト管理者は、ユーザーが VPN を使用して自分の IP を隠している場合でも、webrtc を介してユーザーの実際の IP アドレスを簡単に確認できます。この脆弱性は、Chrome および Firefox ブラウザーを含む、webrtc をサポートするブラウザーに影響を与えます。

WebRTC は、STUN (Session Traversal Utilities for NAT)、turn、ice、およびその他のプロトコル スタックを使用して、VoIP ネットワークのファイアウォールまたは NAT に侵入します。ユーザーがサーバーにリクエストを送信すると、stun サーバーはユーザーが使用するシステムの IP アドレスと LAN アドレスを返します。

返されたリクエストは JavaScript を介して取得できますが、このプロセスは通常の XML/HTTP リクエスト プロセスの範囲外であるため、開発者コンソールには表示されません。つまり、この脆弱性の唯一の要件は、ブラウザーが WebRTC と JavaScript をサポートすることです。

ブラウザが IP を公開しているかどうかを確認する

①VPNプロキシ接続

②https://ip.voidsec.comにアクセス

WebRTC セクションにパブリック IP アドレスが表示されている場合は、ID 情報が公開されています。

WebRTCの脆弱性防止対策

ユーザーが実際の IP アドレスを開示したくない場合は、WebRTC を無効にすることで、実際の IP アドレスの開示を防ぐことができます。

Chrome インストール拡張機能が無効になっています

[WebRTC Leak Prevent] 拡張機能をインストールする

[IP 処理ポリシー] オプションを [非プロキシ UDP を無効にする (強制プロキシ)] に設定します。

[設定を適用]をクリックして適用します

Firefox の構成の変更が無効になっています

ブラウザのアドレスバーに「about:config」と入力し、Enter キーを押します

「media.peerconnection.enabled」フィールドを検索します

「media.peerconnection.enabled」設定をダブルクリックして、その値を「false」に変更します

詳細 プライバシー検出 Web サイト

IP リークの検出: https://ipleak.net

WebRTC リークの検出: https://diafygi.github.io/webrtc-ips/

WebRTC リークの検出: https://www.expressvpn.com/webrtc-leak-test

WebRTC リークの検出: https://www.privacytools.io/webrtc.html

機器情報の検出: https://do-know.com/privacy-test.html

WebRTC 脆弱性検出: https://www.perfect-privacy.com/webrtc-leaktest/

ブラウザリーク検出: https://browserleaks.com/webrtc

無料トライアルを取得

すべての新規ユーザーに3日間の無料トライアルを提供

機能に制限なし