- Começando

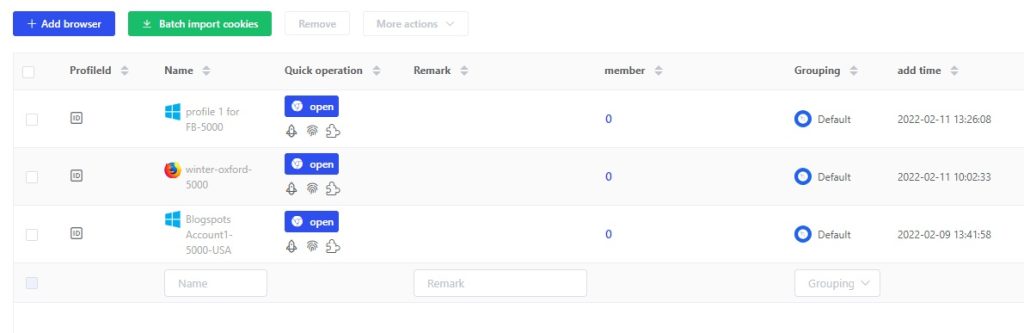

- Configuração do navegador

- Configuração de proxy

- Configuração avançada

- Vídeo tutorial

- Perguntas frequentes

- API

WebRTC divulga endereço IP real

WebRTC (WEB Real-Time Communication) permite conversas de voz ou vídeo em tempo real no navegador sem adicionar extensões de navegador adicionais. Incluindo Chrome, Firefox, Opera e Safari, e também é suportado no terminal móvel. Embora esse recurso possa ser útil para alguns usuários, ele representa uma ameaça para qualquer pessoa que use VPN. A coisa terrível sobre a vulnerabilidade do webrtc é que, mesmo que você use o proxy VPN para navegar na Internet, ainda exporá seu endereço IP real.

WebRTC princípio de vulnerabilidade

A vulnerabilidade do webrtc foi descoberta no início de 2015. Por meio dessa vulnerabilidade, o administrador do site pode ver facilmente o endereço IP real do usuário por meio do webrtc, mesmo que o usuário use VPN para ocultar seu IP. A vulnerabilidade afeta navegadores que suportam webrtc, incluindo navegadores Chrome e Firefox.

OWebRTC usa STUN (Session Traversal Utilities for NAT), turn, ice e outras pilhas de protocolo para penetrar no firewall ou NAT na rede VoIP. Quando o usuário envia uma solicitação ao servidor, o servidor stun retornará o endereço IP e o endereço LAN do sistema usado pelo usuário.

A solicitação retornada pode ser obtida por meio de JavaScript, mas esse processo está fora do processo normal de solicitação XML/HTTP, portanto, não pode ser visto no console do desenvolvedor. Isso significa que o único requisito dessa vulnerabilidade é que o navegador seja compatível com WebRTC e JavaScript.

Verifique se seu navegador expõe IP

① Conectar proxy VPN

② Visite https://ip.voidsec.com

Se você vir o endereço IP público na seção WebRTC, você expôs suas informações de identidade.

Medidas de prevenção de vulnerabilidades WebRTC

Para os usuários, se eles não quiserem divulgar seu endereço IP real, eles podem impedir a divulgação do endereço IP real desativando o WebRTC.

Extensão de instalação do Chrome desativada

Instale a extensão [WebRTC Leak Prevent]

Defina a opção [política de manipulação de IP] como [desativar UDP sem proxy (forçar proxy)]

Clique em [Aplicar configurações] para aplicar

Configuração de modificação do Firefox desativada

Digite "about:config" na barra de endereços do navegador e pressione enter

Pesquise o campo "media.peerconnection.enabled"

Clique duas vezes na preferência "media.peerconnection.enabled" para alterar seu valor para "false"

Mais site de detecção de privacidade

Detectar vazamentos de IP: https://ipleak.net

Detectar vazamentos de WebRTC: https://diafygi.github.io/webrtc-ips/< /a>

Detectar vazamentos de WebRTC: https://www.expressvpn.com/webrtc-leak- teste

Detectar vazamentos de WebRTC: https://www.privacytools.io/webrtc.html

Detecção de informações do equipamento: https://do-know.com/privacy-test.html

WebRTC detecção de vulnerabilidade: https://www.perfect-privacy.com/webrtc -leaktest/

Detecção de vazamento no navegador: https://browserleaks.com/webrtc

obter teste gratuito

Oferecemos 3 dias de teste gratuito para todos os novos usuários

Sem limitações nos recursos