- Начиная

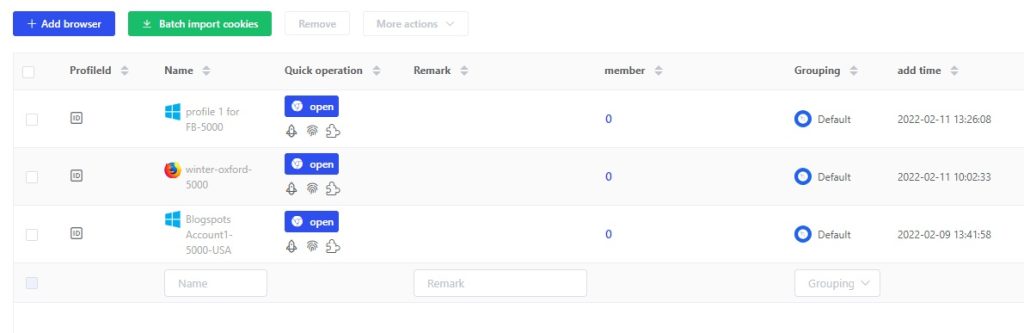

- Конфигурация браузера

- Настройка прокси

- Расширенные настройки

- Видеоурок

- Часто задаваемые вопросы

- API

WebRTC раскрывает реальный IP-адрес

WebRTC (веб-связь в реальном времени) позволяет вести голосовой или видеосвязь в режиме реального времени в браузере без добавления дополнительных расширений браузера. В том числе Chrome, Firefox, Opera и Safari, а также поддерживается на мобильном терминале. Хотя эта функция может быть полезна для некоторых пользователей, она представляет угрозу для всех, кто использует VPN. Самое ужасное в уязвимости webrtc заключается в том, что даже если вы используете VPN-прокси для серфинга в Интернете, вы все равно будете раскрывать свой настоящий IP-адрес.

Принцип уязвимости WebRTC

Уязвимость webrtc была обнаружена в начале 2015 года. Благодаря этой уязвимости администратор веб-сайта может легко узнать реальный IP-адрес пользователя через webrtc, даже если пользователь использует VPN, чтобы скрыть свой IP. Уязвимость затрагивает браузеры, поддерживающие webrtc, в том числе браузеры Chrome и Firefox.

WebRTC использует STUN (Session Traversal Utilities for NAT), Turn, Ice и другие стеки протоколов для проникновения через брандмауэр или NAT в сети VoIP. Когда пользователь отправляет запрос на сервер, stun-сервер возвращает IP-адрес и адрес локальной сети системы, используемой пользователем.

Возвращенный запрос можно получить с помощью JavaScript, но этот процесс выходит за рамки обычного процесса запроса XML/HTTP, поэтому его нельзя увидеть в консоли разработчика. Это означает, что единственным требованием этой уязвимости является поддержка браузером WebRTC и JavaScript.

Проверьте, показывает ли ваш браузер IP-адрес

① Подключить VPN-прокси

② Посетите https://ip.voidsec.com

Если вы видите общедоступный IP-адрес в разделе WebRTC, вы раскрыли свою идентификационную информацию.

Меры по предотвращению уязвимостей WebRTC

Если пользователи не хотят раскрывать свой реальный IP-адрес, они могут предотвратить раскрытие настоящего IP-адреса, отключив WebRTC.

Расширение установки Chrome отключено

Установите расширение [Предотвращение утечки WebRTC]

Установите для параметра [Политика обработки IP] значение [отключить UDP без прокси (принудительно использовать прокси)]

Нажмите [Применить настройки], чтобы применить

Изменение конфигурации Firefox отключено

Введите «about:config» в адресную строку браузера и нажмите клавишу ввода

Поиск в поле "media.peerconnection.enabled"

Дважды щелкните параметр "media.peerconnection.enabled", чтобы изменить его значение на "false"

Дополнительный веб-сайт обнаружения конфиденциальности

Обнаружение утечек IP: https://ipleak.net

Обнаружение утечек WebRTC: https://diafygi.github.io/webrtc-ips/< /а>

Обнаружение утечек WebRTC: https://www.expressvpn.com/webrtc-leak- тест Обнаружение утечек WebRTC: https://www.privacytools.io/webrtc.html Обнаружение информации об оборудовании: https://do-know.com/privacy-test.html

Обнаружение уязвимостей WebRTC: https://www.perfect-privacy.com/webrtc -leaktest/ Обнаружение утечек в браузере: https://browserleaks.com/webrtc

получить бесплатную пробную версию

Мы предлагаем 3-дневную бесплатную пробную версию для всех новых пользователей

Нет ограничений в функциях